修复小米路由器r2d中的frp

基本介绍

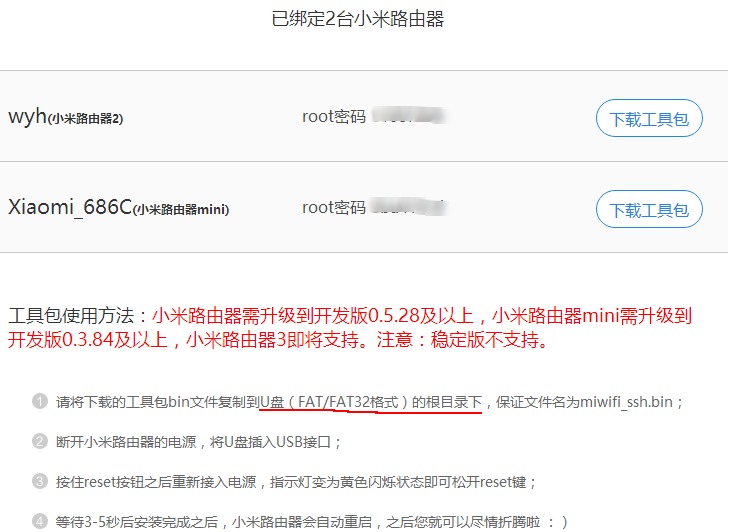

路由器:r2d

工具箱:Misstar Tools 版本:3.18.09.10

插件:frp

故障描述:frp无法正常启动,本人菜鸟,无法获取更多的错误信息,工具箱群里问了下没人回,还好搜索有解决办法,就搬过来了。

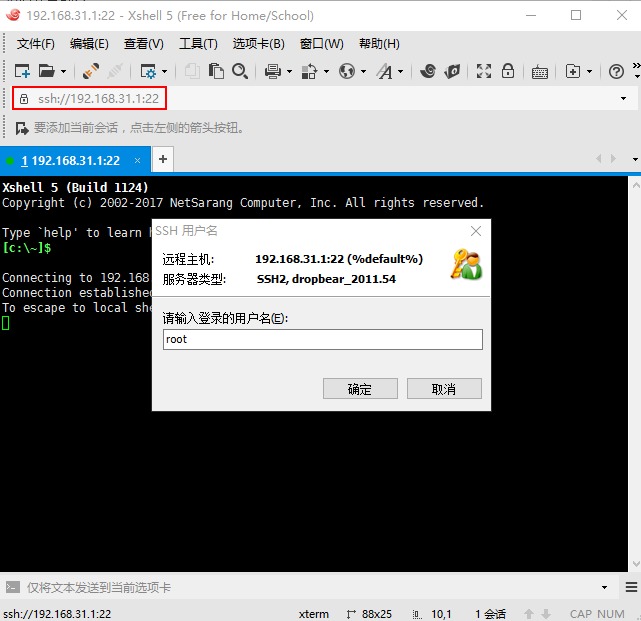

更新路由器中的frp

1.下载最新版frp:https://github.com/fatedier/frp/releases

当前的最新版下载地址:https://github.com/fatedier/frp/releases/download/v0.21.0/frp_0.21.0_linux_arm.tar.gz

2.解压下载的文件,替换/data/etc/misstar/applications/frp/bin中的frpc

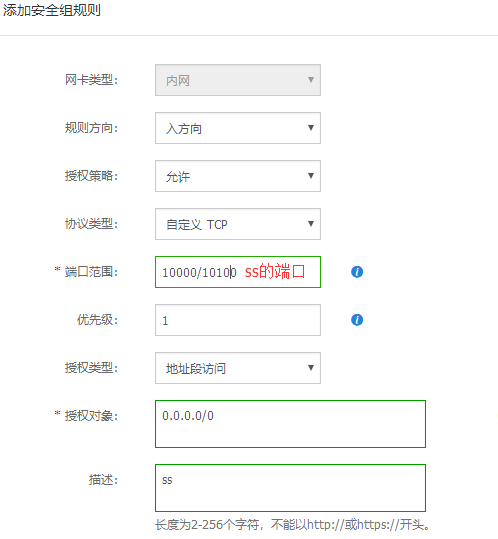

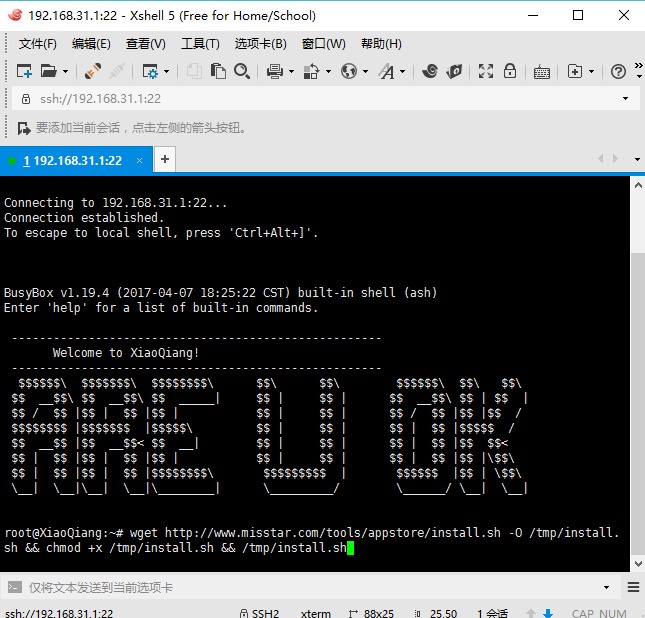

3.更改frp配置信息vi /data/etc/misstar/applications/frp/script/frp #编辑配置文件

修改第32行echo "privilege_token = "$privilege_token >> /etc/misstar/applications/frp/config/frpc.conf为echo "token = "$privilege_token >> /etc/misstar/applications/frp/config/frpc.conf

在下一行增加两行frpc运行时生成日志,方便出问题时的排查:

echo >> /etc/misstar/applications/frp/config/frpc.conf

echo "log_file = /etc/misstar/applications/frp/bin/frpc.log" >> /etc/misstar/applications/frp/config/frpc.conf文件最后加上restart 的脚本

restart(){

stop; sleep 2; start

}赋予执行权限:chmod +x /data/etc/misstar/applications/frp/script/frp

[工具箱配置完成后]试一下看能不能启动 frpc:./frp start

更新服务端frp

./install-frps.sh update

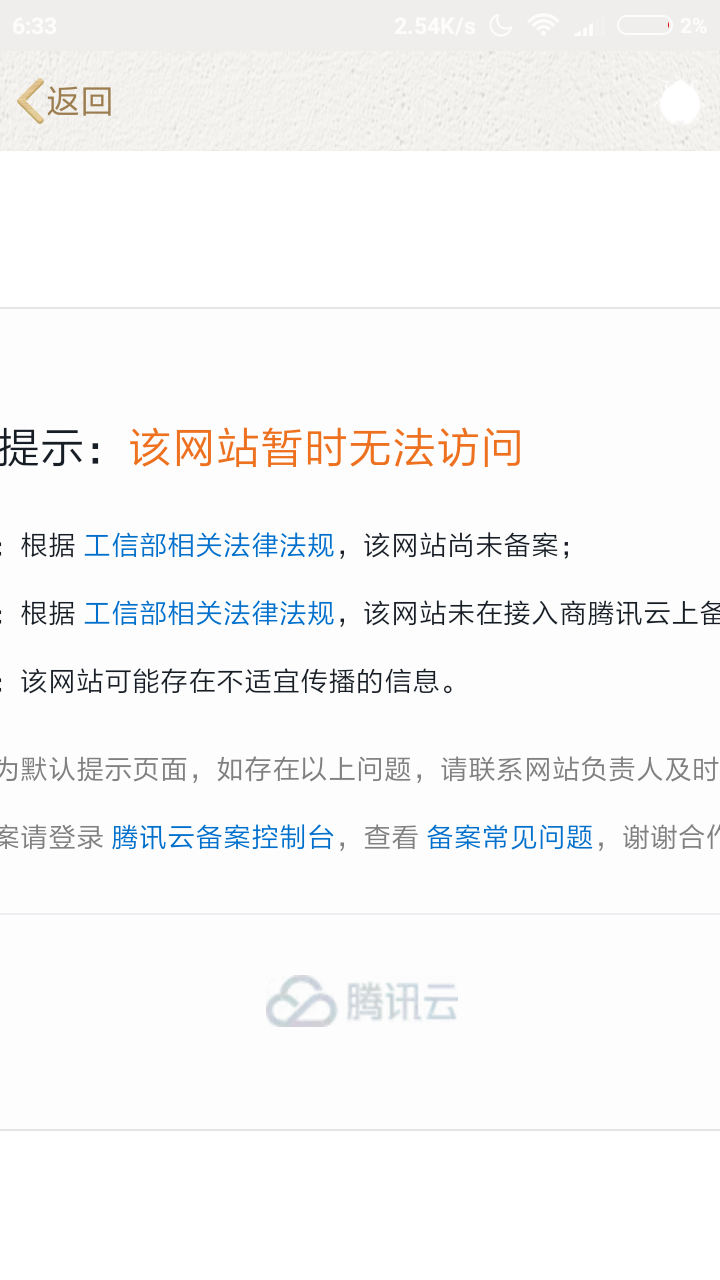

我当时路由器用最新版 而vps用0.16.0的时候就会出现这样的错误login to server failed: EOF